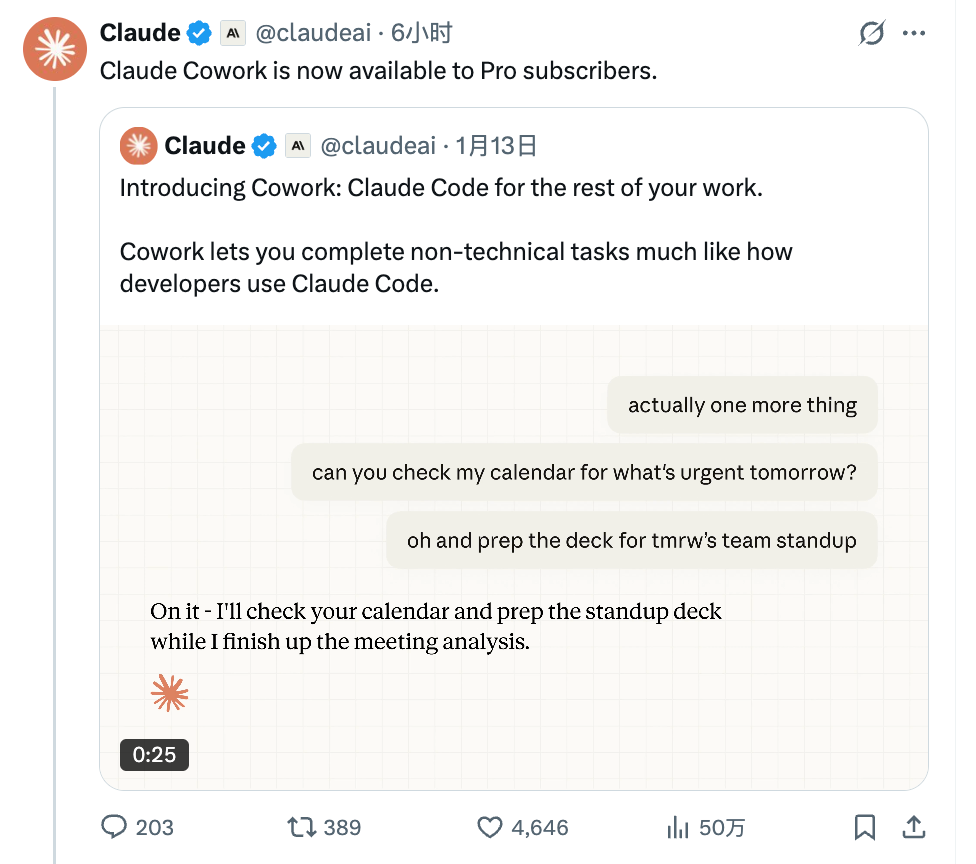

Anthropic 官方宣布了一个重磅消息:Claude Cowork 现已向所有 Pro 用户(及以上)开放。

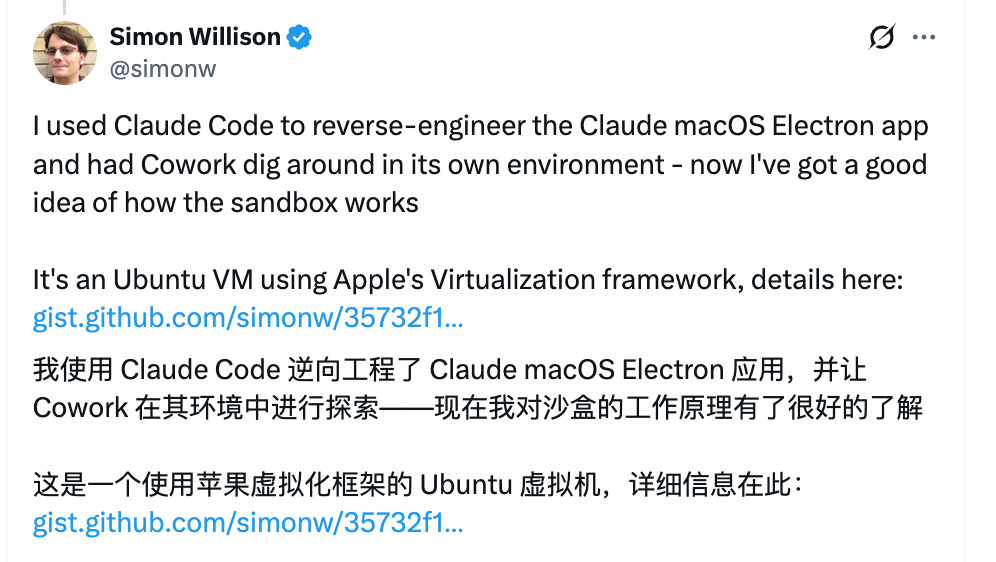

不过刚发布就被大神拆解出来了:Cowork 在本地并不是“轻容器”,而是一台完整的 Ubuntu 虚拟机。

这是来自 Django 联合创始人 Simon Willison 的一次完整实测,他用 Claude Code 让 Claude 自己逆向了 Claude 的 macOS 应用沙盒。

作为长期折腾 AI 助手落地的产品经理,一起来看看是怎么个事儿~

快速背景:Cowork 的定位与可做的事

- 功能范围:在本地接管指定文件夹,支持整理文件、处理表格、写报告、运行脚本等。

- 和 Claude Code 的关系:更偏“非技术用户”的交互,但底层同源,具备执行代码与文件系统操作的能力。

- 使用门槛:不要求开发背景,但涉及到命令行、脚本时,技术用户会用得更开;非技术用户可通过任务型指令完成批量文件操作。

- 适合人群:需要在本地数据上开展自动化整理、分析和报告生成的个人与团队,且对数据边界较敏感。

“套娃”实测要点:Claude 被要求逆向它自己

Simon Willison 的思路很直接:在 Cowork/Code 模式下,用它自身的权限去观察自身运行环境。他给了两个关键指令:

Dig around in the /Applications/Claude.app directory to figure out how the sandbox works.

Write a detailed report about the Linux container environment you are running in.

结果生成了一份细致的环境报告,披露了 Cowork 的本地执行方式与沙盒策略。以下是与使用者最相关的结论。

技术实现(核心信息)

1) 运行环境:完整 Ubuntu 虚拟机(基于 Apple 原生虚拟化)

- 系统:Ubuntu 22.04 LTS(Jammy Jellyfish),Linux 内核 6.8.0。

- 虚拟化:使用 macOS 的 Virtualization.framework,在 Apple Silicon 上运行 ARM64 架构的 Linux。

- 资源分配(示例报告值):CPU 4 核、内存约 3.8 GiB、磁盘 10 GB 根分区 + 10 GB 会话分区。

2) 双层沙盒:VM + Bubblewrap

- 虚拟机隔离:所有操作发生在 VM 内,与宿主 macOS 分离。

- 虚机内再沙盒:通过 Bubblewrap(bwrap)进行进程隔离。

- 隔离细节:独立网络命名空间、PID 隔离、父子进程“同生共死”(父进程结束后会话销毁)。

3) 权限与网络:最小权限 + 审计友好的网络代理

- 账户权限:以普通用户运行(示例用户名 brave-loving-maxwell,随机生成)。

- 系统调用:使用 seccomp 进行严格的 syscall 过滤,避免危险操作。

- 网络路径:HTTP/SOCKS 流量强制经本地代理(localhost:3128)转发,便于统一监控与控制。

这对使用者意味着什么(差异化与适配性)

- 安全边界:VM + bwrap 的双重隔离,把“误操作/恶意代码”的影响限制在临时虚拟机内;对本地数据的访问需要明确授权,风险更可控。

- 资源与性能:相比轻量级容器,虚拟机会带来额外内存与磁盘占用;首次启动和任务切换可能更“重”。如果设备资源紧张,需要评估并发会话数与任务规模。

- 可用工具:因为是完整 Linux 环境,Python、Node.js、CLI 工具可以直接用。这对于数据处理、脚本化任务、报告自动化非常实用。

- 治理与合规:网络经本地代理有利于做统一出网策略和审计;本地执行减少敏感数据外传路径,但仍需严格限制授权目录与密钥暴露。

- 使用门槛:非技术用户可以通过自然语言下达文件操作与表格处理任务;技术用户可以进一步使用包管理与脚本,扩展边界。

与其他沙盒路线的对比(选型维度)

| 方案 | 隔离技术 | 运行位置 | 资源/启动特征 | 工具可用性 | 适合场景 | 典型代表 |

|---|---|---|---|---|---|---|

| 本地 VM + 进程沙盒 | Virtualization.framework + Bubblewrap | 本地客户端 | 相对更“重”,隔离强 | 完整 Linux(Python/Node/CLI) | 本地数据处理、安全边界刚性需求 | Anthropic Claude Cowork |

| 微型虚拟机(云) | Firecracker microVMs | 云端 | 较轻,冷启动较快,适合并发 | 接近完整 Linux | 云端短生命周期任务/高并发 | Vercel 等 |

| JS Isolates(云边缘) | V8 Isolates | 云端/边缘 | 启动最快、资源开销小 | 受限环境(JS/Wasm 为主) | 低延迟脚本、快速响应 | Cloudflare Workers |

我的使用建议(基于几轮体验与上述报告)

- 项目组织:为 Cowork 建一个独立的工作目录,按任务复制必要文件进去,减少对主目录的授权范围。

- 任务分解:把“整理、分析、产出报告”分步下达,便于回滚与验收;对文件改动让它先做 dry-run 列表再执行。

- 工具选择:需要脚本化处理时,优先用 Python/CLI;Cowork 的完整 Linux 环境能较好支撑这类任务。

- 资源管理:并行会话控制在可接受范围,避免本机内存与磁盘被快速吃满;定期清理历史会话产生的临时文件。

- 网络与合规:敏感数据最小化原则;避免在会话中直接暴露密钥;如果团队有代理与审计要求,确认本地代理策略与日志记录是否满足。

适合谁、什么时候用

- 适合的场景:本地数据批处理、结构化文档整理、CSV/Excel 清洗与汇总、基于脚本的报告生成。

- 适合的人群:对本地数据边界有要求的个人/团队;愿意在自然语言基础上偶尔使用命令行的用户;需要“可控出网+可扩展工具链”的工程/运营角色。

- 不那么适合:设备资源有限且只需要轻量在线自动化的人群;对“秒开、极低资源占用”有强诉求的边缘任务。

我对后续的关注点

- 资源可配置性:CPU/内存/磁盘配额是否开放调节,提升不同设备上的适配性。

- 可观测性:更细粒度的网络与文件操作日志,便于团队级审计与合规落地。

- 策略控制:企业级策略(白名单目录、出网目的地控制、工具链预置)是否可配置。

- 生态衔接:与工具协议(如 MCP)配合后的能力边界,是否能安全地扩展到更多内部系统。

结语

Cowork 向 Pro 开放后,更多用户会第一次感受到“本地一台 Linux,AI 来操作”的形态。

Simon 的实测把底层实现拆得很清楚:以安全优先为导向,选择更强隔离、更全功能的本地 VM 路线。

对使用者来说,这意味着更可控的安全边界和更广的工具能力,同时也要接受资源占用与启动开销的现实。

选型上建议回到四个维度:功能范围、技术特征、使用门槛、适合人群。若你的任务依赖本地数据、需要更强可控性,Cowork 值得一试;若更在意极致轻量与云端并发,其他路线可能更贴合。

作为持续评估 AI 助手落地的产品经理,我会继续跟踪它在资源可配置、审计可观测、企业策略上的演进。

声明:本站原创文章文字版权归本站所有,转载务必注明作者和出处;本站转载文章仅仅代表原作者观点,不代表本站立场,图文版权归原作者所有。如有侵权,请联系我们删除。